快速入口: Teams官网 | Teams下载 | Teams网页版登录

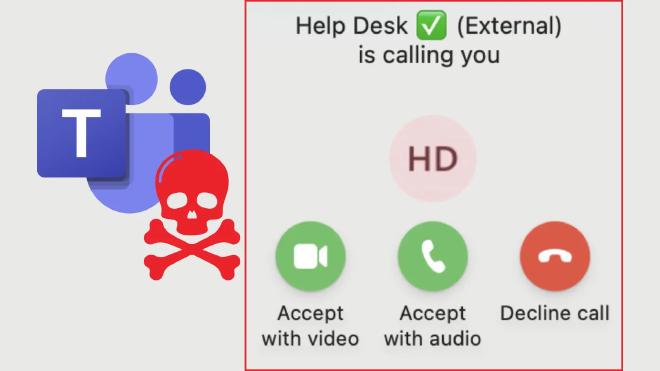

一项复杂的网络钓鱼行动已被发现,攻击者通过 Teams 的外部通信功能冒充 IT 帮助台人员,利用该平台的默认配置绕过传统的邮件安全措施,从而获取未经授权的屏幕共享和远程控制权限。

这些攻击利用了 Microsoft 365 租户中默认启用的 Teams 外部协作功能,使攻击者无需事先认证即可与组织用户建立联系。

这一基础设计选择创造了前所未有的攻击面,将社会工程学与合法平台功能结合,带来了毁灭性的效果。

语音钓鱼与远程控制

根据 Axon Team 的报告,网络犯罪分子已经在 微软Teams 生态中开发出多种复杂的攻击手法,分别利用了平台的不同通信能力。

主要的攻击方式是一对一聊天钓鱼:攻击者使用被攻陷的 Teams 账户,或创建带有 .onmicrosoft.com域名的恶意Entra ID租户(微软为未配置自定义域的企业账户提供的默认域名)。

技术实现的第一步是攻击者利用Teams的用户搜索功能进行侦察,该功能允许外部用户验证目标邮箱地址并确认消息是否能成功送达。

一旦确认可行,攻击者即可发起直接通信。微软虽已引入多项安全提示(如“外部通信警告”弹窗和基于算法检测的“潜在钓鱼警告消息”),但攻击者找到了绕过办法——语音通话钓鱼 (vishing)。

与文字聊天不同,来自外部用户的 Teams 语音通话不会触发任何警告弹窗,这就形成了一个无缝的攻击通道。

当攻击者通过语音交流建立起信任后,往往会要求受害者开启屏幕共享,从而观察其操作,甚至引导其执行恶意动作。

更令人担忧的是 远程控制能力。虽然微软默认禁用了外部参与者的“授予控制权 (Give Control)”和“请求控制权 (Request Control)”功能,但一些组织若修改了默认设置,则会面临严重风险。根据 Axon Team 的说法,攻击者可能借助 Teams 内置的远程控制功能,获得对受害者工作站的完整访问权限,而无需借助QuickAssist或AnyDesk等传统远程管理工具。

检测方法

安全团队可通过 Microsoft 365 审计日志 来识别这些攻击,相关日志事件可作为数字取证线索。

1.ChatCreated 事件:记录新建 “OneOnOne” 聊天,包含聊天线程 ID、发送者显示名、邮箱地址及双方的组织 ID 等关键元数据。

2.MessageSent 日志:补充 ChatCreated 条目,提供发送者 IP 地址和嵌入的 URL 信息(但不包含消息正文)。

3.UserAccepted 事件:当受害者点击外部发送者弹窗中的“接受”按钮时生成。

4.TeamsImpersonationDetected 事件:由微软的品牌冒充检测算法触发。

高级威胁狩猎需要重点监控 M365 审计日志中的特定模式,例如:

1.ChatCreated 操作中 participant_info:has_foreign_tenant_users = true

2.communication_type = “OneOnOne”

防御建议

随着攻击者不断优化这些技术,组织必须采取以下措施:

1.全面监控 Teams 审计日志

2.开展用户教育,重点防范 IT 帮助台冒充攻击手法

3.制定并收紧外部通信策略

只有这样,才能有效缓解这一快速演变的威胁环境。

延伸阅读 #

常见问题(FAQ) #

- 问:文件存储在哪里? 答:团队文件存储在SharePoint,私聊/小组文件在OneDrive;Teams内可直接访问。

- 问:如何共享与权限控制? 答:使用“仅查看/可编辑”等分享选项并设定有效期与受众范围。

- 问:白板协作有哪些技巧? 答:会议中开启白板进行头脑风暴,利用模板与便签提升效率。