快速入口: Teams官网 | Teams下载 | Teams网页版登录

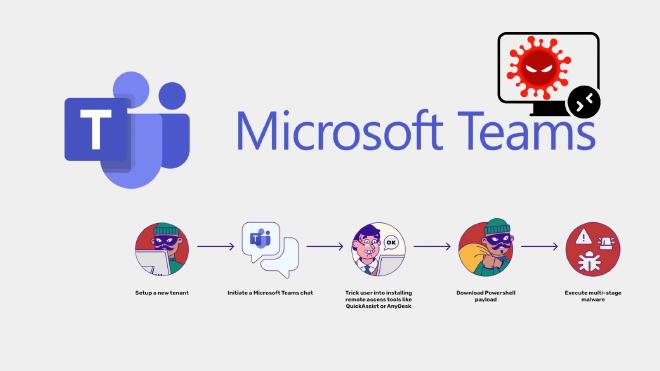

网络犯罪分子正日益将微软Teams武器化,利用该平台在企业通信中的可信地位来投放恶意软件并控制受害者系统。

在一场复杂的攻击行动中,威胁行为者冒充Microsoft Teams聊天中的IT支持人员,诱骗员工授予远程访问权限。这标志着攻击手法从传统的基于电子邮件的网络钓鱼向更具危险性的演变。

社会工程依然是黑客的高效战术。随着企业将 Microsoft Teams 等平台整合进核心运营,攻击者也随之跟进。员工对内部消息的天然信任,使其成为极具欺骗性的温床。

Permiso 网络安全研究人员分析的近期攻击活动揭示了一个多阶段的攻击链:它从一条简单的信息开始,最终导致强大、多功能恶意软件的投放。

通过Microsoft Teams投送PowerShell恶意软件

攻击链通常始于一个新建或已被攻陷的Microsoft Teams帐户发出的直接消息或呼叫。这些账户经过伪装,看起来十分可信,显示名常见如“IT SUPPORT ✅”或“Help Desk Specialist”,以冒充可信人员。

攻击者常使用✅符号模拟“已验证”状态,并利用微软的onmicrosoft.com域名结构,使其看起来像是组织内部的一部分。

他们会冒充 IT 人员,声称正在处理诸如系统维护等日常问题,从而与目标建立信任。

一旦建立信任,攻击者会劝说员工安装远程访问软件,如QuickAssist或AnyDesk,借口是“提供技术支持”。这是关键的一步,它能让攻击者直接进入用户的电脑和企业网络。

自 2024 年中期以来,类似的远程访问工具攻击已被发现与BlackBasta等勒索软件组织有关,但这些新的攻击活动更为直接,往往跳过了以往大规模邮件钓鱼的预热环节。

恶意负载也更加多样化,近期案例涉及DarkGate和Matanbuchus恶意加载器。

一旦远程访问建立,攻击者便会执行PowerShell命令下载主要恶意载荷。Permiso表示,这段脚本功能强大,具备窃取凭证、建立长期持久化、远程代码执行等能力。

为规避检测、增加清除难度,该恶意软件还能将自身进程标记为“关键进程”,这样一旦被终止,系统就会崩溃。

它还会伪装成一个看似合法的Windows凭证提示窗口,诱骗用户输入密码,然后将这些凭据上传到攻击者控制的服务器。

对该恶意负载代码的分析发现,其内置的加密密钥表明该行动与已知的以财务为动机的威胁组织 Water Gamayun(又名 EncryptHub) 有关。该组织长期以来利用复杂的社会工程与定制恶意软件,针对讲英语的 IT 专业人士和开发者。

防护建议

员工必须接受培训,保持对意外联系的警惕,即使是在可信赖的内部平台上也是如此。任何关于凭证请求或安装远程访问软件的要求,都应通过已知的独立渠道进行验证。

随着威胁行为者不断创新,企业必须采取 纵深防御策略 ——将技术控制与完善的用户教育相结合,才能抵御这种将协作工具转化为攻击通道的威胁。

延伸阅读 #

- 黑客滥用Microsoft Teams投递基于PowerShell的远程访问恶意软件

- Teams社区运营秘籍:利用新功能提升群组活跃度与参与感

- 攻击者利用Teams等软件冒充传播ScreenConnect恶意软件

常见问题(FAQ) #

- 问:如何快速开始使用Teams? 答:通过“快速入口”完成下载/登录,创建团队与频道开始沟通与协作。

- 问:Teams支持哪些平台? 答:Windows、macOS、Android、iOS、Web全平台覆盖。

- 问:如何获取帮助与支持? 答:访问微软官方支持或查看站内“延伸阅读”文章。