快速入口: Teams官网 | Teams下载 | Teams网页版登录

一种新的后渗透指挥与控制(C2)规避方法 被称为 “Ghost Calls”,它利用视频会议应用(如 Zoom 和 Microsoft Teams)使用的TURN服务器,将流量通过可信基础设施进行隧道传输。

Ghost Calls 使用合法凭证、WebRTC和定制工具绕过现有的大多数防御与反滥用措施,而无需依赖任何漏洞利用。

该新技术由Praetorian的安全研究员Adam Crosser在BlackHat USA大会上展示,并强调该方法可供红队在进行渗透模拟演练时使用。

演讲摘要中写道:

“我们利用为实时、低延迟通信而设计的网络会议协议,这些协议通过全球分布的媒体服务器运行,天然充当流量中继。”

“这种方法使操作人员能够将交互式C2会话伪装进正常的企业流量模式中,看起来就像是临时加入的一次在线视频会议。”

Ghost Calls 的工作原理

TURN(Traversal Using Relays around NAT)是一种网络协议,常用于视频通话、VoIP 和 WebRTC 服务,当处于 NAT 防火墙后时,如果无法直接建立连接,TURN 能帮助设备互相通信。

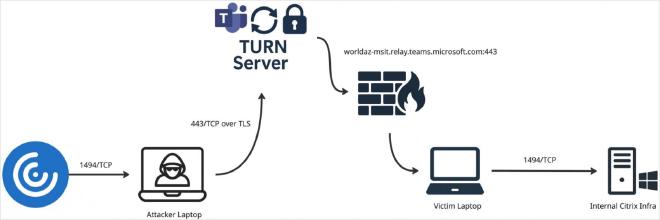

当 Zoom 或 Teams 客户端加入会议时,它会获得临时 TURN 凭证,Ghost Calls 就能劫持这些凭证,在攻击者与受害者之间建立一个 基于 TURN 的 WebRTC 隧道。

随后,这条隧道可以被用来:

代理任意数据,或

将 C2 流量伪装成正常的视频会议流量,并通过 Zoom 或 Teams 使用的可信基础设施进行传输。

由于流量经过企业广泛信任的域名和 IP 地址,恶意流量可以轻松绕过 防火墙、代理和 TLS 检查。此外,WebRTC 流量是加密的,因此隐藏性极强。

通过滥用这些工具,攻击者不仅避免了暴露自己的域名与基础设施,还享受了高性能、稳定的连接,并能灵活地在 UDP 与 TCP(443 端口) 之间切换。

相比之下,传统的 C2 机制往往速度慢、容易被察觉,并且缺乏支持 VNC 操作所需的实时交互能力。

TURNt 工具

Crosser 的研究最终开发出一个开源工具 “TURNt”(已发布在 GitHub 上),它可以通过 Zoom 和 Teams 提供的 WebRTC TURN 服务器来隧道化 C2 流量。

TURNt 包含两个组件:

1.Controller(控制端):运行在攻击者一侧,启动 SOCKS 代理服务器,用于接收通过 TURN 隧道传输的连接。

2.Relay(中继端):部署在受害主机上,使用 TURN 凭证回连 Controller,并通过服务提供商的 TURN 服务器建立 WebRTC 数据通道。

TURNt 功能包括:

1.SOCKS 代理

2.本地/远程端口转发

3.数据外泄

4.隐蔽 VNC 流量隧道传输

供应商回应

尽管 Ghost Calls 没有利用 Zoom 或 Microsoft Teams 的漏洞,但 BleepingComputer 已联系两家公司,询问是否计划引入额外的安全措施以降低该方法的可行性。

更新(8 月 9 日) —— Zoom 发言人表示,Zoom 已针对该技术实施缓解措施:

1.现在TURN基础设施只能将客户端与媒体服务器配对,

2.禁用了通过该基础设施的点对点连接支持。

这意味着,在某些提供商利用基础设施进行点对点通信的场景下,该攻击方式可能仍可行。但如果基础设施仅用于与集中式服务器通信,则不可行。目前,Zoom 尚未测试是否存在其他变通方式。

延伸阅读 #

- 黑客滥用Microsoft Teams投递基于PowerShell的远程访问恶意软件

- Teams社区运营秘籍:利用新功能提升群组活跃度与参与感

- 攻击者利用Teams等软件冒充传播ScreenConnect恶意软件

常见问题(FAQ) #

- 问:如何快速开始使用Teams? 答:通过“快速入口”完成下载/登录,创建团队与频道开始沟通与协作。

- 问:Teams支持哪些平台? 答:Windows、macOS、Android、iOS、Web全平台覆盖。

- 问:如何获取帮助与支持? 答:访问微软官方支持或查看站内“延伸阅读”文章。